Qualche giorno fa, accendo il decoder Sky, un’icona raffigurante una lettera mi notificava un messaggio non letto:

Qualche giorno fa, accendo il decoder Sky, un’icona raffigurante una lettera mi notificava un messaggio non letto:

Novità SkyGo

Vista l’ampiezza della nuova offerta SkyGo, ti segnaliamo che per proteggere il valore dei contenuti non sarà più possibile ricevere i canali SkyGo, eccetto SkyTg24, su smarthphone e tablet modificati dall’utente contro le indicazioni della casa madre attraverso le attività di jailbreak e rooting.

Viene spontaneo chiedersi: proteggere da cosa? Da chi? Chi è che vuole fare del male al mio SkyGo??

La risposta è una sola: l’utente.

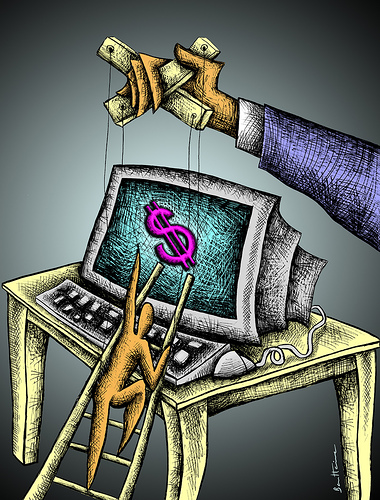

La rapida evoluzione tecnologica e la diffusione della conoscenza tramite internet ha portato alla formazione di un’utenza sempre più esigente e preparata. Altresì i costruttori e i provider di servizi tecnologici si trovano ad affrontare un mercato sempre più complesso in cui spesso le necessità degli utenti possono rendersi rischiose per il proprio tornaconto economico.

L’utente è diventato troppo potente: possiede macchine general purpose incontrollabili e potentissime, hanno accesso al più grande bacino di conoscenza che la storia abbia mai conosciuto, sviluppano idee e le condividono liberamente. Così un qualunque ragazzino, dopo aver scartato il proprio IPhone regalatogli a Natale, scopre che non può installare determinati software; si precipita su Google e ricerca “giochi gratis iPhone”. Nel giro di pochi passaggi ottiene il software ed istruzioni precise e dettagliate che gli consentiranno di effettuare il fantomatico jailbreak, aprendo un mondo a cui gli era stato interdetto l’accesso.

Il jailbreaking (in italiano: evasione) è il processo a un dispositivo che permette di installare meccanismi di distribuzione di applicazioni e pacchetti alternativi a quello ufficiale dell’App Store. Dopo aver effettuato il jailbreak al proprio dispositivo gli utenti possono infatti installare numerose applicazioni altrimenti non disponibili tramite l’App Store attraverso applicazioni non ufficiali come Cydia, Icy, Rock e Installer.

[fonte: Wikipedia]

E’ importante sottolineare che le limitazioni imposte dalle case costruttrici non rappresentano solo un meccanismo per limitare la pirateria, ma un vero e proprio lucchetto alla creatività ed alla potenza degli utenti, e le pratiche come il jailbreaking sono emblematiche della forza che essi possiedono.

Ciononostante esiste una fetta del mercato servizi internet che ha saputo sfruttare al meglio la potenza degli utenti. Sto parlando ovviamente dei social network: essi si alimentano delle informazioni e conoscenze che, liberamente, gli utenti decidono di affidare loro. Senza accorgerci di nulla siamo diventati felici dipendenti non stipendiati.

Per tutte le altre compagnie che trattano IT ed high-tech, invece, limitare le libertà degli utenti è diventato un imperativo per la sopravvivenza.

Fino a qualche decennio fa, che tu fossi un provider telefonico o un produttore di macchine da caffè, l’unico problema che ci si doveva porre per attirare un buon numero di utenti era quello di proporre un prodotto valido al miglior prezzo possibile. Oggi le possibilità offerte dalla tecnologia introducono un numero di variabili notevoli nell’equazione del mercato.

Analizziamo schematicamente quali sono le relazioni tra utenza, tecnologia e mercato:

- In un primo momento viene immesso nel mercato un prodotto per rispondere ad una esigenza degli utenti.

- Il nuovo prodotto genera a sua volta nuovi bisogni nell’utente che prima non poteva neanche lontanamente pensare di avere. Pensiamo all’introduzione degli SMS: prima di avere un telefono cellulare, nessuno mai avrebbe pensato al telefono come mezzo per trasmettere brevi messaggi di testo; attualmente è impossibile pensare ad un cellulare privo della funzione SMS. In questa fase, l’utente esplora le nuove funzionalità fino a padroneggiarle completamente, ottenendo in risposta dal mercato versioni migliorate o nuovi prodotti.

- Parallelamente l’evoluzione tecnologica introduce un secondo ciclo che vede miglioramenti tecnologici sulla base dei prodotti esistenti contro la creazione di nuovi prodotti a partire dalle nuove tecnologie.

- Il rapidissimo sviluppo della tecnologia fa si che i prodotti esistenti siano continuamente rimpiazzati da prodotti nuovi. Così siamo portati a sostituire il computer ogni 3 o 4 anni in virtù della diminuzione del rapporto costo/prestazioni dei nuovi computer, ma soprattutto per la rapidissima obsolescenza dei vecchi sistemi.

- In ultima analisi, la concorrenza spietata in ambito hi-tech obbliga i produttori a fornire versioni sempre più sofisticate del proprio prodotto, cercando di produrle in tempi sempre più brevi per venire incontro al mercato di sostituzione mai sazio di novità.

W. Brian Arthur, nel suo libro The Nature of Technology, descrive accuratamente i meccanismi che determinano l’evoluzione della tecnologia:

Non appena nuove tecnologie individuali sono prodotte, esse divengono potenziali building block per la costruzione di altre nuove tecnologie. Il risultato è una forma di evoluzione combinatoria, il cui meccanismo di base differisce da quello dell’evoluzione darwiniana standard. Le nuove tecnologie sono create da building block che sono essi stessi tecnologie, e diventano potenziali building block per la costruzione di ulteriori nuove tecnologie. Ciò che alimenta questa evoluzione è la conquista e lo sfruttamento di fenomeni nuovi, ma ciò richiede la disponibilità di tecnologie che ne permettano la conquista e lo sfruttamento. Da queste due affermazioni possiamo dire che la tecnologia crea se stessa a partire da se stessa. In questo modo l’insieme delle arti meccaniche disponibili a una cultura si autoalimenta, generando da pochi building block iniziali molti building block, e da elementi semplici elementi più complicati. […]

Al cuore di questo processo vi è la combinazione di parti e funzionalità adatte a formare una soluzione, concettuale o fisica. Ma questa non è l’unica forza che guida l’evoluzione della tecnologia. L’altra è la necessità, la richiesta di nuovi modi di fare le cose. E le necessità, a loro volta, nascono più dalla tecnologia che direttamente dai desideri umani; esse derivano principalmente dalle limitazioni delle tecnologie stesse e dai problemi da esse generati. Questi devono essere risolti mediante ulteriori nuove tecnologie, cosicché, nella tecnologia, la necessità deriva dalla soluzione tanto quanto la soluzione deriva dalla necessità. L’evoluzione combinatoria consiste nel costituirsi dei bisogni tanto quanto delle soluzioni agli stessi. Il processo complessivo con cui tutto questo avviene non è né uniforme né piano. In ogni momento, il collettivo della tecnologia evolve aggiungendo o eliminando tecnologie, creando nicchie di opportunità per ulteriori tecnologie, e scoprendo nuovi fenomeni. Interi corpi di tecnologie evolvono, nel senso stretto di un continuo sviluppo: essi emergono, cambiano costantemente il loro “vocabolario”, e sono assorbiti dalle industrie dell’economia. E anche le singole tecnologie evolvono – sviluppandosi. Per fornire migliori prestazioni, esse cambiano continuamente le loro parti interne, sostituendole con assemblaggi più complessi. Il risultato è un continuo modificarsi a tutti i livelli. A tutti i livelli appaiono nuove combinazioni, vengono aggiunte tecnologie nuove, e le vecchie scompaiono. In questo modo la tecnologia esplora costantemente l’ignoto, crea costantemente nuove soluzioni e nuovi bisogni e, con questi, una perpetua novità. Il processo è organico: strati nuovi si formano sopra quelli vecchi, e creazioni e rimpiazzi si sovrappongono nel tempo. Nel suo significato collettivo, la tecnologia non è semplicemente un catalogo di parti individuali. È una chimica metabolica, un collettivo quasi illimitato di entità che interagiscono e costruiscono da quello che c’è, per produrre nuove entità – e nuovi bisogni.

E’ chiaro dunque che restare al passo in un mercato in completa tachicardia evoluzionistica su sistemi iperfunzionali stia diventando controproducente per costruttori e provider di servizi.

Le risposte del mercato a questi fenomeni sono diverse, ma già sufficientemente consolidate:

- Trasformare il software da prodotto a servizio.

- Trasformare le macchine da general purpose a special purpose.

Il primo punto si è realizzato con la tecnologia nota come “cloud computing”, e non bisogna andare troppo lontano per cercarla, basta aprire il nostro account di Google per renderci conto che il colosso americano ormai fornisce un’intera suite di applicazioni che possono tranquillamente sostituire quelle installate su ogni pc: elaboratore di testi, foglio di calcolo, editor di immagini digitali, editor di siti internet, data storage e persino il banalissimo gestore di posta elettronica, tutto è a portata di browser e non necessita di alcuna installazione sul nostro computer.

Chiaramente la tecnologia cloud vede i maggiori profitti in ambito aziendale perché permette alle aziende di usufruire di servizi che favoriscono il lavoro collaborativo con storage online di grandi moli di informazioni.

Inoltre la tecnologia cloud svincola il provider da una serie di impegni gravosi dal punto di vista economico, quali l’aggiornamento del software (che avviene solo in sede dello stesso provider e non su ogni macchina client) e favorisce la compatibilità su sistemi profondamente diversi per architettura hardware e software (basta infatti un browser compatibile tanto su un pc quanto su uno smartphone per accedere allo stesso servizio in cloud).

Con queste carte, il cloud sembra essere l’evoluzione naturale del software e della rete, ma possiede anch’esso un lato oscuro: scegliendo il cloud, scegliamo di trasmettere dati potenzialmente sensibili sulla rete, esponendoli al rischio di furto da parte di malintenzionati, ma il rischio più grande risiede nel grado di affidabilità del provider. Dati anagrafici, preferenze, fotografie, numeri di carta di credito, conti correnti bancari: tutto viene consegnato nelle mani del provider che, pur commettendo una gravissima violazione della privacy, potrebbe utilizzare tali dati per ricerche di mercato e non fornire garanzie di accesso continuativo ai legittimi proprietari. E’ opportuno, pertanto, conoscere la serietà di un provider cloud prima di decidere di affidare loro le nostre informazioni più preziose, e quando ciò non fosse possibile, perlomeno, essere coscienti dei dati che stiamo facendo transitare sulla rete.

La seconda risposta alle esigenze di mercato è molto più subdola ed estremamente più pericolosa.

Come già menzionato, per anni le case costruttrici di hardware hanno fatto a gara per creare macchine sempre più potenti, risultando nell’emancipazione degli utenti. Una simile risorsa di ricchezza culturale nonché medium assoluto per la circolazione di idee, non può essere controllato, e pertanto è stato lentamente e dolcemente sostituito da oggetti più immediati, più belli da vedere, più facili da usare, ma soprattutto oggetti di cui non abbiamo il completo controllo, oggetti su cui possiamo utilizzare solo software certificato, oggetti le cui funzionalità sono preinstallate e preconfigurate, che possono accedere alle notizie mediante canali preindicati e precertificati.

Cory Doctorow, noto scrittore, giornalista e blogger, è intervenuto sull’argomento al Chaos Computer Congress di Berlino nel dicembre dell’anno scorso:

General-purpose computers are astounding. They’re so astounding that our society still struggles to come to grips with them, what they’re for, how to accommodate them, and how to cope with them. This brings us back to something you might be sick of reading about: copyright. […]

We haven’t lost yet, but we have to win the copyright war first if we want to keep the Internet and the PC free and open. Freedom in the future will require us to have the capacity to monitor our devices and set meaningful policies for them; to examine and terminate the software processes that runs on them; and to maintain them as honest servants to our will, not as traitors and spies working for criminals, thugs, and control freaks.

[fonte http://boingboing.net/2012/01/10/lockdown.html]

Se ci soffermiamo un attimo a pensare, l’aspirapolvere nello sgabuzzino che ha ben tre modalità di funzionamento e libertà di movimento limitata solo dalla lunghezza del cavo della corrente ha molto più in comune con un iPhone di quanto quest’ultimo abbia con un vecchio PC.

Forme di controllo: hanno nomi coloriti e attraenti, possono nascondersi dietro un pollice alzato che dice “mi piace”, possono avere un design alla moda, possono entrare in una tasca e non possiamo esimerci dall’utilizzarli e dal possederli. Li vogliamo.

Nei primi anni duemila, gli anni dell’affermazione di internet, sembrava di addentrarsi in un mondo nuovo e sconosciuto. Ci si muoveva tra i siti più disparati, ed ogni sito che riuscivamo a scovare e che ci suscitasse un certo interesse era una conquista. La sensazione che ho oggi è di un internet sempre più piccolo: cerco quello che mi serve su Google ed i risultati mi indirizzano spesso e volentieri alle stesse destinazioni, perdo tempo su Facebook, acquisto un gioco su Steam, mi scopro a cliccare il tasto di refresh sempre sugli stessi tre blog.

Ho la sensazione di essere stato trasformato in una mosca che batte il muso sui vetri di una finestra nel tentativo di uscire. Probabilmente acquistare un telefonino da settecento euro mi rimetterà il buonumore. Ho letto che in omaggio avrò anche un tablet.

Ruggiero Rinella